۳۵ سوال برتر برای مصاحبه امنیت سایبری

امروزه مشاغل امنیت سایبری به یکی از پر تقاضا ترین شغل ها در صنعت فناوری اطلاعات تبدیل شده است. برای به دست آوردن شغل در فضای مجازی باید یکی از بهترین ها باشید. شما علاوه بر داشتن مهارت های لازم در زمینه امنیت سایبری باید مصاحبه ی خوبی هم داشته باشید. برای کمک به شما، ما این لیست از سوالات و پاسخ های برتر مصاحبه در مورد امنیت سایبری را گردآوری کرده ایم.

۱- رمز نگاری چیست؟

رمزنگاری تکنیک هایی برای تأمین امنیت اطلاعات و ارتباطات است که عمدتاً برای محافظت داده ها از اشخاص ثالث است که داده ها برای آنها در نظر گرفته نشده است.

۲- تفاوت رمز نگاری متقارن و نامتقارن چیست؟

| مبانی مقایسه | رمزگذاری متقارن | رمز گذاری نامتقارن |

| کلید رمزگذاری | همان کلید برای رمزگذاری و رمزگشایی | کلید های مختلف برای رمزگذاری و رمز گشایی |

| کارایی | رمزگذاری سریع است اما آسیب پذیرتر است | کند بودن رمز گذاری به دلیل محاسبات زیاد |

| الگوریتم ها | DES ، ۳DES ، AES و RC4 | Diffie-Hellman, RSA |

| هدف | برای انتقال داده های فله استفاده می شود | اغلب برای تبادل ایمن کلیدهای مخفی استفاده می شود. |

۳- تفاوت بین IDS و IPS چیست؟

IDS یک سیستم تشخیص نفوذ است و فقط حمله را تشخیص می دهد و مدیر باید از حمله جلوگیری کند. در حالی که در IPS، علاوه بر اینکه سیستم نفوذ را تشخیص می دهد، اقدامات لازم برای جلوگیری از آن را نیز انجام می دهد.

۴- مفهوم CIA یا CIA triad چیست؟

CIA مخفف محرمانه بودن (Confidentiality)، یکپارچگی (Integrity) و در دسترس بودن (Availability) است. CIA مدلی است که برای بررسی امنیت اطلاعات سازمان ها طراحی شده و یکی از محبوب ترین مدل های مورد استفاده سازمان ها می باشد.

- محرمانه بودن (Confidentiality)

اطلاعات باید فقط برای پرسنل مجاز، در دسترس بوده و قابل خواندن باشد و نباید توسط پرسنل غیرمجاز قابل دسترسی باشد. اطلاعات فقط باید به صورت جدی رمزگذاری شود تا زمانی که شخصی داده ها را هک می کند هم نتواند آنها را بخواند و درک کند.

- یکپارچگی (Integrity)

اطمینان از تغییر داده ها توسط یک نهاد غیر مجاز؛ یکپارچگی تضمین می کند که داده ها توسط پرسنل غیرمجاز خراب یا اصلاح نشده است. اگر یک فرد یا سیستم مجاز، سعی در تغییر داده ها دارد و اصلاح موفقیت آمیز نبود ، باید داده ها برگردانده شود و نباید خراب شود.

- در دسترس بودن (Availability)

داده ها باید هر زمان که کاربر به آن نیاز داشته باشد در دسترسش قرار گیرد. مراقبت از سخت افزار، به روزرسانی منظم، تهیه نسخه پشتیبان از داده ها و بازیابی ، های شبکه باید انجام شود.

۵- تفاوت رمزگذاری و هشینگ (Hashing) ؟

هر دو برای تبدیل داده های قابل خواندن به یک قالب غیرقابل خواندن استفاده می شوند. تفاوت آنها در این است که داده های رمزگذاری شده با فرآیند رمزگشایی می توانند به داده های اصلی برگردند اما داده هش شده قابل بازگشت به داده های اصلی نیست.

۶- فایروال چیست و چرا از آن استفاده می شود؟

فایروال یک سیستم امنیتی شبکه است که در مرزهای سیستم شبکه تنظیم شده است و ترافیک شبکه را نظارت و کنترل می کند. فایروال ها عمدتاً برای محافظت از سیستم یا شبکه در برابر ویروس ها، کرم ها، نرم افزارهای مخرب و غیره استفاده می شوند. فایروال ها همچنین می توانند از دسترسی از راه دور و فیلتر کردن محتوا جلوگیری کنند.

۷- تفاوت VA)Vulnerability Assessment) و (PT(Penetration Testing در چیست؟

VA یا ارزیابی آسیب پذیری فرایند یافتن نقص در هدف است. در اینجا، سازمان می داند که سیستم یا شبکه آنها دارای نقص یا ضعف است و می خواهد این نقص ها را پیدا کند و برای رفع آنها عیب و نقص را در اولویت قرار دهد.

PT یا تست نفوذ، فرایند یافتن آسیب پذیری در هدف است. در این حالت، سازمان باید تمام تدابیر امنیتی را به کار برد و اگر راهی برای هک شدن سیستم یا شبکه وجود دارد آن را آزمایش کند.

۸- ۳way handshake چیست؟

روشی است که در یک شبکه TCP/IP برای ایجاد ارتباط بین میزبان و کاربر به کار می رود. این روش

۳way handshake نامیده می شود چون یک روش سه مرحله ای است که در آن کاربر و سرور بسته های مختلف را مبادله می کنند. سه مرحله ارتباط به شرح زیر است:

- کاربر بسته را به سمت سرور مورد نظر ارسال می کند.

- در صورت داشتن پورت های باز، سرور بسته را به کاربر ارسال می کند.

- کاربر آن را تایید کرده و یک بسته به سرور ارسال می کند.

۹- کدهای وضعیت (HTTP) زیر در برنامه های وب چه مفهومی دارند؟

- پاسخ های اطلاع رسانی (۳۰۴)

- موفقیت (۲۰۰)

- تغییر مسیر (۳۰۱)

- خطای سمت کاربر (۴۰۴)

- خطای سمت سرور (۵۰۰)

۱۰- ردیاب (traceroute) چیست؟ و چرا از آن استفاده می شود؟

traceroute ابزاری است که مسیر یک بسته را نشان می دهد و تمام نقاط (عمدتا روترها) را که از طریق بسته عبور می کند، لیست می کند. این مورد بیشتر وقتی استفاده می شود که بسته به مقصد خود نرسد. ردیاب برای بررسی محل اتصال متوقف می شود یا خراب می شود تا نقطه شکست را مشخص کند.

۱۱- تفاوت (HIDS (Host IDS و (NIDS (Network IDS چیست؟

هر دو سیستم تشخیص نفوذ هستند و برای شناسایی نفوذها به کار می روند. تنها تفاوتشان این است که HIDS فعالیت های مشکوک و غیرمجاز بر روی رایانه میزبان را شناسایی می کند ولی NIDS بر روی یک شبکه راه اندازی شده و بر ترافیک همه ی دستگاه های شبکه نظارت دارد.

۱۲- مراحل راه اندازی فایروال چیست؟

راه اندازی فایروال شامل مراحل زیر است:

- نام کاربری یا گذر واژه: گذر واژه پیش فرض فایروال را تغییر دهید.

- مدیریت از راه دور: ویژگی مدیریت از راه دور را غیرفعال کنید.

- انتقال پورت: پیکربندی مناسب پورت برای برخی از برنامه ها را به درستی کار کنید ، مانند سرور وب یا سرور FTP ، پیکربندی کنید

- سرور DHCP: نصب فایروال روی شبکه با سرور DHCP موجود باعث ایجاد اختلاف می شود ، مگر اینکه DHCP فایروال غیرفعال باشد.

- ورود به سیستم: برای عیب یابی مشکلات فایروال یا حملات احتمالی ، اطمینان حاصل کنید که ورود به سیستم فعال شده است و نحوه مشاهده گزارش ها را درک کنید.

- خط مشی ها: شما باید سیاست های امنیتی محکمی را در دست داشته باشید و مطمئن شوید که دیوار آتش برای اجرای آن سیاست ها تنظیم شده است.

۱۳- رمزگذاری SSL را توضیح دهید.

(SSL (Secure Sockets Layer یک فناوری امنیتی استاندارد است که اتصالات رمزگذاری شده بین وب سرور و یک مرورگر را ایجاد می کند و برای حفظ حریم خصوصی داده ها و محافظت از اطلاعات در معاملات آنلاین استفاده می شود. مراحل برقراری اتصال SSL به شرح زیر است:

- یک مرورگر سعی می کند به وب سرور امن با SSL متصل شود.

- مرورگر نسخه ای از گواهی SSL خود را به مرورگر ارسال می کند.

- مرورگر بررسی می کند که آیا گواهینامه SSL قابل اعتماد است یا نه. اگر قابل اعتماد باشد، مرورگر پیامی را برای ایجاد ارتباط رمزگذاری شده به سرور وب ارسال می کند.

- سرور وب برای شروع یک اتصال رمزگذاری شده SSL ، تأییدیه ای را ارسال می کند.

- ارتباط رمزگذاری شده SSL بین مرورگر و سرور وب صورت می گیرد.

۱۴- برای ایمن سازی سرور چه اقداماتی انجام می دهید؟

سرورهای ایمن از پروتکل (SSL (Secure Sockets Layer برای رمزگذاری و رمزگشایی داده ها استفاده می کنند تا داده ها را از رهگیری غیر مجاز محافظت کنند. در اینجا چهار روش ساده برای ایمن سازی سرور آورده شده است:

- اطمینان حاصل کنید که یک رمز عبور ایمن برای root user و administrator user خود داشته باشید.

- مورد بعدی که شما باید انجام دهید این است که کاربران جدید را روی سیستم خود قرار دهید. اینها کاربرانی هستند که شما برای مدیریت سیستم از آنها استفاده می کنید.

- دسترسی از راه دور را از اکانت پیش فرض root/administrator حذف کنید.

- قدم بعدی پیکربندی قوانین فایروال شما برای دسترسی از راه دور است.

۱۵- نشت داده ها را توضیح دهید.

نشت داده ها انتقال عمدی یا غیر عمدی داده ها از درون سازمان به مقصد خارجی غیر مجاز است. این افشای اطلاعات محرمانه برای یک نهاد غیرمجاز است. براساس چگونگی وقوع آن، نشت داده ها را می توان به ۳ دسته تقسیم کرد:

- نقض تصادفی: یک نهاد ناخواسته به دلیل تقصیر یا اشتباه، داده را به شخص غیرمجاز ارسال می کند.

- نقض عمدی: نهاد مجاز از قصد داده ها را به یک نهاد غیرمجاز ارسال می کند.

- سیستم هک: برای ایجاد نشت داده ها از تکنیک های هک استفاده می شود.

با استفاده از ابزارها، نرم افزارها و استراتژی های شناخته شده با عنوان ابزار (DLP (Data Leakage Prevention می توان از نشت داده ها جلوگیری کرد.

۱۶- برخی از حملات سایبری رایج کدامند؟

در تصویر زیر برخی از حملات سایبری رایج که می تواند بر سیستم شما تأثیر منفی بگذارد نشان داده شده است.

۱۷- حمله بروت فورس (Brute Force) چیست؟ چگونه می توانید از آن جلوگیری کنید؟

بروت فورس روشی برای یافتن credential های صحیح است که با تلاش مکرر تمام permutation ها و credential های احتمالی را می توانید پیدا کنید. در بیشتر موارد، حمله ی بروت فورس در جایی صورت می گیرد که ابزار یا نرم افزار بطور خودکار سعی کند با لیستی از credential ها وارد شود. روش های مختلفی برای جلوگیری از حملات Brute Force وجود دارد. بعضی از آنها عبارتند از:

- طول رمز عبور : می توانید حداقل رمز عبور را تعیین کنید. هرچه رمز عبور طولانی تر باشد، پیدا کردن آن سخت تر است.

- پیچیدگی رمز عبور : به کار بردن کاراکتر های مختلف در رمز عبور باعث می شود حملات بروت فورس سخت تر شود. استفاده از کلمات عبور عددی به همراه کاراکترهای خاص و کاراکتر های بزرگ و کوچک، پیچیدگی رمز عبور را افزایش می دهد و باعث می شود که کرک شدن آن دشوار شود.

- محدود کردن تلاش های ورود به سیستم : برای login failure محدودیت ایجاد کنید. به عنوان مثال می توانید محدودیت برای login failure را ۳ بار تعیین کنید. بنابراین هنگامی که ۳ بار متوالی login failure وجود دارد، کاربر را برای ورود به سیستم مدتی محدود کنید؛ یک ایمیل یا OTP ارسال کنید تا بار دیگر وارد سیستم شود. از آنجا که بروت فورس یک فرآیند خودکار است، محدود کردن تلاش برای ورود به سیستم باعث می شود حمله بروت فورس با شکست مواجه شود.

۱۸- اسکن پورت چیست؟

اسکن پورت روشی است که برای شناسایی پورت های باز سیستم قربانی به کار می رود. هکر ها از این روش استفاده می کنند تا اطلاعاتی برای سوء استفاده از آسیب پذیری ها پیدا کنند. ادمین ها برای تایید خط مشی های امنیتی شبکه از اسکن پورت استفاده می کنند. برخی از روش های متداول اسکن پورت عبارتند از:

- Ping Scan

- TCP Half-Open

- TCP Connect

- UDP

- اسکن مخفی (Stealth Scanning)

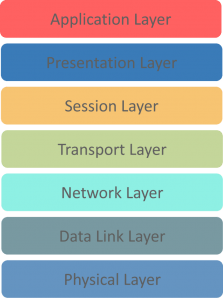

۱۹- لایه های مختلف مدل OSI چیست؟

مدل OSI یک مدل مرجع برای ارتباط برقرار کردن برنامه ها از طریق شبکه است. هدف از این مدل راهنمایی فروشندگان و توسعه دهندگان است تا به واسطه محصولات ارتباطاتی دیجیتال و برنامه های نرم افزاری که تولید می کنند بتوانند با هم همکاری داشته باشند.

در زیر لایه های OSI آورده شده است:

لایه فیزیکی (Physical Layer): مسئول انتقال داده های دیجیتال از فرستنده به گیرنده از طریق رسانه ارتباطی است.

لایه پیوند داده (Data Link Layer): حرکت داده ها از طریق اتصال مستقیم را کنترل می کند. همچنین مسئول رمزگذاری و رمزگشایی بیت های داده است.

لایه شبکه (Network Layer): مسئول ارسال بسته ها و تهیه راه های مسیریابی برای ارتباطات شبکه.

لایه انتقال (Transport Layer): مسئول ارتباطات end-to-end از طریق شبکه است. این لایه، داده های تامین شده از لایه فوق را تقسیم می کند و آن را به لایه شبکه منتقل می کند و سپس اطمینان می دهد که تمام داده ها با موفقیت به انتهای گیرنده رسیده اند.

لایه نشست (Session Layer): ارتباط بین فرستنده و گیرنده را کنترل می کند. این لایه وظیفه آغاز،پایان و مدیریت جلسه و حفظ و هماهنگ سازی تعامل بین فرستنده و گیرنده دارد.

لایه نمایش (Presentation Layer): این لایه به جای ارسال داده های خام یا بسته ها، به نمایش داده ها در قالب مناسب و ساختار داده ها می پردازد.

لایه کاربرد (Application Layer): این لایه ارتباط بین نرم افزار های کاربردی و شبکه را فراهم می سازد.

۲۰- VPN چیست؟

VPN مخفف Virtual Private Network به معنای شبکه خصوصی مجازی است که برای ایجاد یک اتصال ایمن و رمزگذاری شده استفاده می شود. هنگامی که از VPN استفاده می کنید، داده های کاربر به نقطه ای در VPN فرستاده شده و در آنجا رمز گذاری می شود سپس این داده ها به نقطه ای دیگر در اینترنت ارسال می شود سپس همین داده ها رمزگشایی شده و به سرور انتقال می یابد. وقتی که سرور پاسخی را ارسال می کند، پاسخ به نقطه ای در VPN فرستاده می شود که در آن رمزگذاری شده است و این داده های رمزگذاری شده به نقظه دیگری در VPN که در آن رمزگشایی شده است ارسال می شود و سرانجام ، داده های رمزگشایی شده به کاربر فرستاده می شود. نکته اصلی استفاده از VPN اطمینان از انتقال داده رمزگذاری شده است.

۲۱-درک شما از ریسک، آسیب پذیری و تهدید در یک شبکه چیست؟

تهدید: شخصی که احتمال آسیب رساندن به یک سیستم یا سازمان را دارد.

آسیب پذیری: ضعف در یک سیستم که می تواند توسط یک هکر مورد سوء استفاده قرار بگیرد.

خطر: پتانسیل از بین رفتن یا آسیب دیدن سیستم هنگامی که تهدید از آسیب پذیری سوء استفاده می کند.

۲۲- چگونه می توان از سرقت هویت جلوگیری کرد؟

در زیر کارهایی برای جلوگیری از سرقت هویت آمده است:

- از رمزعبور قوی استفاده کنید.

- از اشتراک اطلاعات محرمانه بصورت آنلاین، خصوصاً در رسانه های اجتماعی خودداری کنید

- از وب سایت های شناخته شده و مطمئن خرید کنید.

- از آخرین ورژن مرورگرها استفاده کنید.

- ابزارهای ضد جاسوسی پیشرفته را نصب کنید.

- از راه حل های امنیتی ویژه در برابر داده های مالی استفاده کنید.

- همیشه سیستم و نرم افزار خود را به روز کنید.

۲۳-منظور از هکرهای کلاه سیاه، هکرهای کلاه سفید و هکرهای کلاه خاکستری چیست؟

هکرهای کلاه سیاه به دلیل داشتن دانش گسترده در مورد ورود به شبکه های رایانه ای به این نام شناخته شده اند. آنها بدافزار هایی می سازند که به کمک آن می توانند به سیستم ها دستیابی پیدا کنند. این هکرها با استفاده از توانایی هایی که دازند برای سرقت اطلاعات یا برای اهداف مخرب سیستم مورد نظر خود را هک می کنند.

هکرهای کلاه سفید از توانایی خود برای کارهای خوب استفاده می کنند و از این رو به آنها هکر های اخلاقی نیز گفته می شود . این هکرها به عنوان متخصص امنیت در شرکت های امنیتی استخدام می شوند تا آسیب پذیری های سیستم ها را پیدا کرده و برطرف کنند. آنها با مهارت هایی که دارند امنیت را افزایش می دهند.

هکرهای کلاه خاکستری ادغام هکر های کلاه سفید و کلاه سیاه هستند. آنها بدون اجازه ی مالک آسیب پذیری سیستم را بررسی می کنند و در صورت مشاهده ی آسیب پذیری آن را به صاحبش گزارش می دهند. این نوع از هکرها برخلاف هکر های کلاه سیاه از آسیب پذیری های یافت شده سوء استفاده نمی کنند.

۲۴-چند بار باید مدیریت Patch را انجام دهید؟

مدیریت Patch باید به محض انتشار انجام شود. برای ویندوز، پس از انتشار Patch، باید حداکثر بعد از یک ماه اعمال شود. برای دستگاه های شبکه نیز باید همین کار را بکنید.

۲۵-چگونه می توانید پیکربندی BIOS با رمز عبور را مجددا تنظیم کنید؟

از آنجا که BIOS یک سیستم پیش بوت است، مکانیزم ذخیره سازی خاص خود را برای تنظیمات و تنظیمات برگزیده دارد. یک راه ساده برای ریست کردن با استفاده از باتری CMOS است به گونه ای که حافظه ذخیره شده تنظیمات منبع تغذیه خود را از دست داده و در نتیجه تنظیمات خود را از دست می دهد.

۲۶-در مورد حمله MITM و راه های مقابله با آن توضیح دهید؟

(MITM (Man-in-the-Middle نوعی حمله است که هکر بین ارتباط دو طرف قرار می گیرد و اطلاعات را سرقت می کند. فرض کنید دو طرف A و B با هم ارتباط دارند سپس هکر به این ارتباط می پیوندد. او خود را جای B قرار داده و با شخص A ارتباط برقرار می کند و بار دیگر خود را جای شخص B قرار می دهد و اینگونه اطلاعات هر دو طرف به هکر ارسال می شود و هکر اطلاعات را به سرقت می برد. در این حمله هر دو طرف فکر می کنند با یکدیگر ارتباط برقرار کرده اند در صورتی که هر دوی آنها با هکر ارتباط داشته اند.

با استفاده از روش های زیر می توانید از حمله MITM جلوگیری کنید:

- از VPN استفاده کنید

- از رمزگذاری قوی WEP / WPA استفاده کنید.

- از سیستم های تشخیص نفوذ استفاده کنید.

- به جای HTTP از HTTPS استفاده کنید.

- از تأیید هویت مبتنی بر کلید استفاده کنید.

۲۷-در مورد حمله DDOS و راه های مقابله با آن توضیح دهید.

DDOS مخفف عبارت (Distributed Denial of Service) یک حمله سایبری است که مانع از ارائه ی خدمات سرور به کاربران می شود. حمله DDOS را می توان به دو دسته طبقه بندی کرد:

- حملات Flooding: در این نوع از حمله، هکر میزان زیادی از ترافیک را به سرور ارسال می کند که سرور قادر به اداره آن نیست.از این رو، سرور عملکرد را متوقف می کند. این نوع حمله معمولاً با استفاده از برنامه های خودکار انجام می شود که بطور مداوم بسته ها را به سرور ارسال می کنند.

- حملات Crash: در این نوع از حمله، هکر از باگی که سرور مورد نظر دارد سوء استفاده می کند که منجر به خراب شدن سیستم می شود و دیگر سرور قادر به ارائه ی خدمات به مشتری نمی شود.

راه های مقابله با حملات DDOS:

- از خدمات Anti-DDOS استفاده کنید.

- فایروال ها و روتر ها را پیکربندی کنید.

- از سخت افزار Front-End استفاده کنید.

- از Loading Balancing استفاده کنید.

۲۸- در مورد حمله XSS و راه های مقابله با آن توضیح دهید؟

(XSS (Cross-Site Scripting، یک حمله سایبری است که هکرها را قادر می سازد اسکریپت های مخرب کاربر را به صفحات وب تزریق کنند. از XSS برای سرقت کوکی ها، تغییر DOM، اجرای کد از راه دور،خرابی سرور و … استفاده می شود.

راه های مقابله با حملات XSS:

- ورودی های کاربر را تأیید کنید.

- رمزگذاری کاراکترهای خاص

- از خدمات / ابزارهای Anti-XSS استفاده کنید.

- از فیلتر XSS HTML استفاده کنید.

۲۹- ARP چیست و چگونه کار می کند؟

Address Resolution Protocol) ARP) یک پروتکل برای پیدا کردن Mac address از روی آدرس IP می باشد که در شبکه محلی (Local) شناسایی شده است.

هنگامی که یک بسته ورودی برای یک میزبان در یک شبکه محلی خاص برای یک دروازه وارد می شود ، دروازه از برنامه ARP می خواهد تا یک میزبان فیزیکی یا آدرس MAC را پیدا کند که با آدرس IP مطابقت داشته باشد.

برنامه ARP در حافظه نهان ARP به نظر می رسد و در صورت یافتن آدرس ، آن را تهیه می کند تا بتواند بسته را به طول و قالب مناسب بسته تبدیل کرده و به دستگاه ارسال کند.

اگر هیچ ورودی برای آدرس IP یافت نشد ، ARP یک بسته درخواست را با فرمت خاص به کلیه دستگاههای موجود در LAN پخش می کند تا ببیند آیا یک ماشین می داند که آن آدرس IP را با آن ارتباط دارد یا خیر.

۳۰-port blocking در LAN چیست؟

به محدود کردن دسترسی کاربران به مجموعه خدمات درون شبکه محلی، port blocking گفته می شود.

۳۱- چه پروتکل هایی تحت لایه اینترنت TCP / IP قرار می گیرند؟

| TCP / IP | نمونه پروتکل TCP / IP |

| Application | NFS، NIS +، DNS، telnet، ftp، rlogin، rsh، rcp، RIP، RDISC، SNMP و… |

| Transport | TCP ، UDP |

| Internet | IP ، ARP ، ICMP |

| Data Link | PPP ، IEEE 802.2 |

| Physical Network | Ethernet (IEEE 802.3) ،Token ring، RS-232 و… |

۳۲- بات نت (Botnet) چیست؟

Botnet متشکل از تعدادی دستگاه یا سیستم است که از طریق شبکه به هم وصل شده اند. هر دستگاه هم به بدافزاری آلوده شده است که اصطلاحا به این دستگاه بات گفته می شود. از بات های موجود در دستگاه ها و اسکریپت های مخرب برای هک کردن قربانی استفاده می شود. از بات نت ها می توان برای سرقت داده ها، ارسال اسپم ها و حمله ی DDOS استفاده کرد.

۳۳- salted hashes چیست؟

Salt یک داده تصادفی است. هنگامی که سیستم محافظت شده یک رمز عبور جدید دریافت می کند ، مقدار هش آن رمز عبور را ایجاد می کند و سپس مقدار ترکیبی را در پایگاه داده خود ذخیره می کند. این کمک می کند تا در برابر حملات بروت فورس و حملات شناخته شده هش محافظت کنید.

مثال: اگر شخصی از دو رمز عبور مشابه در دو سیستم مختلف استفاده کند و از الگوریتم هشینگ یکسان استفاده شود مقدار هش یکسان به دست می آید. اما اگر یکی از سیستم ها از salt با هش استفاده کند مقدار متفاوت خواهد بود.

۳۴- SSL و TLS را توضیح دهید.

SSL هویت فرستنده را تایید می کند و به شما کمک می کند تا شخصی را که با او صحبت می کنید ردیابی کنید اما در بعضی مواقع نیز فریب می یابد.

TLS نیز مانند ابزار SSL یک ابزار شناسایی است اما ویژگی های امنیتی بهتری را ارائه می دهد. TLS محافظت بیشتری از داده ها می کند و از این رو SSL و TLS برای محافظت بهتر با هم استفاده می شوند.

۳۵- حفاظت از داده ها در هنگام ترانزیت در مقابل حفاظت از داده در هنگام استراحت چیست؟

| حفاظت از داده ها در هنگام ترانزیت | محافظت از داده ها در حالت استراحت |

| هنگامی که داده ها از سرور به کاربر دیگری منتقل می شوند. | هنگامی که داده فقط در پایگاه داده یا در هارد دیسک آن وجود دارد |

| اقدامات حفاظت از داده های موثر برای داده های در هنگام حمل و نقل بسیار مهم است زیرا داده ها هنگام حرکت از امنیت کمتری برخوردار هستند. | داده های در حالت استراحت گاهی اوقات نسبت به داده های در هنگام ترانزیت کمتر آسیب پذیر هستند. |