معرفی 20 ابزار برتر در جهت تشخیص و جمع آوری اطلاعات

هنگامی که شما قصد آغاز تحقیقات امنیتی در خصوص یک تارگت را دارید، اولین مرحله ای که با آن روبرو خواهید شد شناسایی داده ها و جمع آوری اطلاعات در خصوص تارگت یا هدف می باشد. با جمع آوری اطلاعات در خصوص هدف خود، تمامی اطلاعات مورد نیاز از قبیل آدرس IP ، نام دامنه ها ، سرورها و موارد دیگری را در اختیار خواهید داشت تا در نهایت بتوانید تست نفوذ بر روی هدف مورد نظر خود را پیاده سازی کنید. در این مقاله با برترین ابزارهای جمع آوری اطلاعات آشنا میشویم.

به راستی بهترین ابزار برای بدست آوردن این اطلاعات ارزشمند چیست؟ آیا شما برای بدست آوردن این اطلاعات به دنبال ابزاری ارزشمند هستید ؟ قاعدتا پاسخ سوالات خود را تا پایان این پست پیدا خواهید کرد پس با ما همراه باشید …

نکته مهمی که باید قبل آغاز کار آن را خاطر نشان کنم این است که به یاد داشته باشید که هرگز از این ابزار ها در شبکه ها و یا سیستم های خارجی ، بدون مجوز استفاده نکنید ، این ابزار ها به منظور کمک به محققان امنیت و فناوری اطلاعات ایجاد شده اند.

ابزار OSINT Framework

در حالی که OSINT Framework ابزاری برای اجرا بر روی سرور های شما نیست، اما یک روش بسیار مفید برای بدست آوردن این اطلاعات ارزشمند است که با جست و جو در موتور های جستجوگر رایگان این اطلاعات را بدست می آورد ، همچنین دسترسی به این ابزار برای عموم آزاد است.

در حالی که این برنامه وب در ابتدا با تمرکز بر امنیت فناوری اطلاعات ایجاد شده بود، با گذشت زمان تکامل یافته و امروزه می توانید انواع دیگری از این اطلاعات را در سایر صنایع پیدا کنید.

ابزار CheckUserNames

CheckUserNames ابزاری آنلاین است که به شما کمک می کند تا نام های کاربری را در بیش از 170 شبکه اجتماعی جست و جو کنید. این امر بسیار مفید است در صورتی که در حال تحقیق برای تعیین استفاده از همان نام کاربری در شبکه های اجتماعی مختلف باشید. البته به این نکته توجه داشته باشید که از این ابزار نه تنها برای بررسی نام افراد بلکه برای بررسی نام شرکت های تجاری در شبکه های اجتماعی هم مورد استفاده قرار می گیرد.

ابزار HaveIbeenPwned

HaveIbeenPwned به شما کمک می کند تا بررسی کنید که آیا حساب شما در گذشته دچار مشکل یا خطری شده است یا خیر . این سایت توسط Troy Hunt یکی از معتبرترین متخصصان امینت سایبری ساخته شده است و از سال ها پیش به ارائه گزارش های دقیق می پردازد.

اگر که فکر می کنید حساب شما به خطر افتاده است یا می خواهید در خصوص اکانت های یک فرد دیگر تحقیقاتی را انجام دهید این ابزار می تواند برای شما مناسب باشد. این ابزار می تواند سازش های وب را در بسیاری از منابع مانند Gmail , Hotmail , Yahoo , LastFM , Linkdin و بسیاری از سایت های محبوب دیگر پیگیری کند.

هنگامی که آدرس ایمیل خود را به این ابزار معرفی می کنید ، نتایج مختلفی نمایش داده می شود. نتایجی مانند تصویر زیر:

ابزار BeenVerified

BeenVerified ابزاری است که در خصوص جستجوی سوابق اینترنت عمومی افراد استفاده می شود. با استفاده از این ابزار می توانید در هنگام انجام تحقیقات در حوزه فناوری اطلاعات و دریافت اطلاعات با ارزش زیاد در خصوص هر فرد در هر جای جهان جمع آوری کنید.

پس از اتمام کار ابزار، صفحه نتایج شامل کلیه افرادی که مطابق با نام شخص هستند به همراه جزئیات آنها مانند موقعیت جغرافیایی ، شماره تلفن و … نمایش داده می شود.

نکته جالبی که در خصوص این ابزار صدق می کند این است که اطلاعاتی را در مورد سوابق کیفری و اطلاعات رسمی دولت را نیز در بر میگیرد.

گزارش هایی که این ابزار می تواند آنها را تهیه نماید ممکن است شامل اطلاعاتی مانند سوابق ورشکستگی ، سابقه کار ، پروفایل های تارگت در رسانه های اجتماعی و حتی عکس های آنلاین تارگت باشد.

موتور جستجوی Censys

Censys یک موتور جستجوی شگفت انگیز می باشد که برای بدست آوردن جدیدترین و دقیق ترین اطلاعات در خصوص هر دستگاه متصل به اینترنت استفاده می شود ، توجه داشته باشید که این دستگاه می تواند شامل سرور و یا دامنه هم شود.

شما می توانید جزئیات جغرافیایی و فنی کاملی در خصوص انواع پورت ها مانند پورت 80 و 443 که در حال اجرا در سرور و پاسخ Get از وبسایت هدف، Chrome TLS ، اطلاعات کامل زنجیره ای SSL و اطلاعات WHOIS را با استفاده از این ابزار بدست آورید.

ابزار BuiltWith

BuiltWith روشی جالب برای تشخیص فناوری هر وبسایت می باشد که این اطلاعات شامل CMS مورد استفاده مانند Joomla ، WordPress ، دروپال و … ، همچنین کتابخانه ها مانند Javascript ، CSS و… ، فونت های خروجی وبسایت ، نوع وب سرور ، SSL ارائه دهنده و همچنین ارائه دهنده میزبانی وب استفاده می شود.

همچنین این ابزار این امکان را به شما می دهد که مشهورترین فناوری هایی که هم اکنون در حال اجرا هستند را پیدا کنید. بدون شک این ابزار ، ابزار بسیار خوبی برای جمع آوری تمام جزئیات فنی ممکن در مورد هر وبسایت است.

Google Dorks

زمانی که در حال تحقیق در خصوص افراد و یا شرکت ها هستید، بسیاری از تازه واردان در حوزه امنیت ، اهمیت استفاده از موتور های جستجوی سنتی را فراموش می کنند. در این حالت Google Dorks می تواند بهترین دوست شما باشد. Google Dorks یا به اصطلاح گوگل هکینگ از سال 2002 به وجود آمده است و می تواند در جمع آوری اطلاعات به ما کمک شایانی کند.

Google Dorks با توجه به روش استفاده آسانی که دارد می تواند اطلاعات خاصی را برای ما در Google جستجو کند که می تواند برای تحقیقات امنیتی ما مفید باشد.

برخی از اپراتور های محبوب برای انجام Google Dorking عبارتند از :

- Filetype: می توانید از این Dork برای یافتن هر نوع فایلی در Google استفاده کنید.

- Ext: این Dork می تواند به شما کمک کند تا پرونده های مورد نظر خود را با پسوند های خاص پیدا کنید ( به عنوان مثال .txt , .rar)

- Intitle: این Dork می تواند به شما کمک کند تا کلماتی خاص را در عنوان صفحات جست و جو کنید.

- Inurl: این Dork به شما کمک می کند تا بتوانید کلمات ذکر شده را در آدرس اینترنتی هر وبسایت جستجو کنید.

نمی توان تصور کرد که پرونده های ثبت شده در هر سایت را بتوان دید اما با استفاده از Google Dorks این کار سهولت می یابد و به راحتی امکان می پذیرد.

ابزار Maltego

ابزاری شگفت انگیز جهت ردیابی Footprints هدف می باشد. این نرم افزار توسط Paterva ساخته شده است و بخشی از توضیع کالی لینوکس است. استفاده از Maltego به شما این امکان را می دهد تا بتوانید اسکن ها را در برابر اهداف خاص انجام دهید.

برای استفاده از این ابزار باید یک حساب کاربری رایگان در وبسایت آن ایجاد کنید ، پس از آن می توانید این ابزار را بر روی هدف خود اجرا نمایید. سرانجام ، Maltego نتایج مورد نظر مانند IP ، دامنه ها ، شماره های AS و موارد دیگر را به شما نشان می دهد.

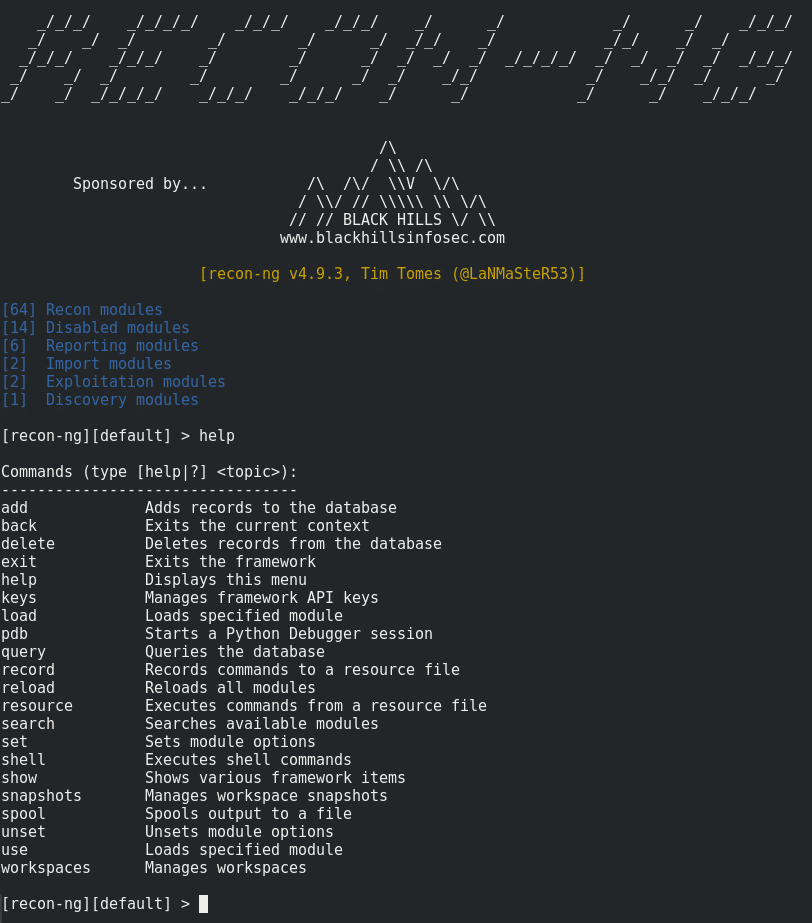

ابزار Recon-Ng

Recon-ng در حال حاضر در توزیع Kali Linux وجود دارد و یکی دیگر از ابزارهای جمع آوری اطلاعات است که برای انجام سریع و دقیق شناسایی اهداف از راه دور استفاده می شود. این چارچوب شناسایی وب به زبان پایتون نوشته شده است و شامل بسیاری از ماژول ها و توابع می باشد که می تواند شما را در مورد نحوه استفاده صحیح از آن آگاه سازد.

رابط کاربری ساده مبتنی بر دستور به شما امکان می دهد تا عملیات متداول مانند تعامل با یک پایگاه داده ، اجرای درخواست های وب ، مدیریت کلیدهای API یا استاندارد کردن محتوای خروجی را انجام دهید.

گرفتن اطلاعات در مورد هر هدف بسیار آسان است و پس از نصب می توانید طی چند ثانیه این کار را انجام دهید. این ابزار شامل ماژول های جالب مانند google_site_web و bing_domain_web است که می توانند برای یافتن اطلاعات ارزشمند در خصوص حوزه های هدف مورد استفاده قرار گیرد.

ابزار theHarvester

theHarvester یکی دیگر از گزینه های عالی برای بدست آوردن اطلاعات با ارزش در خصوص نام زیر دامنه ، میزبان مجازی ، پورت های باز و آدرس ایمیل هر شرکت و وب سایت است.

این خصوصاً زمانی مفید است که در اولین مراحل تست نفوذ در برابر شبکه محلی خود از آن استفاده کنید. همانند ابزارهای قبلی ، theHarvester در Kali Linux وجود دارد.

theHarvester از منابع زیادی برای کاوش داده ها مانند سرورهای کلید PGP ، بینگ ، بایدو ، یاهو و موتور جستجوی گوگل و همچنین شبکه های اجتماعی مانند Linkedin ، Twitter و Google Plus استفاده می کند.

موتور جستجوی Shodan

شودان موتور جستجوگر متمرکز بر Deep Web , Internet of things است. این موتور جستجو توسط جان ماتری در سال 2009 ایجاد شده است تا رایانه های قابل دسترسی عمومی در اینترنت را ردیابی کند.

غالباً آن را “موتور جستجوی هکرها” می نامند ، زیرا به شما امکان می دهد انواع مختلفی از دستگاه های متصل به شبکه مانند سرورها ، روترها ، وب کم ها و موارد دیگر را کشف و اکتشاف کنید.

Shodan تقریباً شبیه گوگل است ، اما به جای نشان دادن تصاویر فانتزی و وب سایتهای با محتوای غنی یا آموزنده ، چیزهایی را به شما نشان می دهد که بیشتر مربوط به علاقه محققان امنیت IT مانند SSH ، FTP ، SNMP ، Telnet ، RTSP ، IMAP و بنرهای سرور HTTP و اطلاعات عمومی است.

کاربران Shodan نه تنها قادر به دستیابی به سرورها ، وب کم ها و روترها هستند بلکه می توانند تقریبا هر چیزی که به اینترنت متصل است را اسکن کنند ، از جمله سیستم های چراغ راهنمایی ، سیستم های گرمایشی منازل ، پنل های کنترل پارک آبی ، نیروگاه های آب ، نیروگاه های هسته ای و…

ابزار Jigsaw

Jigsaw برای جمع آوری اطلاعات در مورد کارمندان یک شرکت مورد استفاده قرار می گیرد. این ابزار برای شرکتهایی مانند گوگل ، لینکدین یا مایکروسافت کاملاً کار می کند ، جایی که ما فقط می توانیم یکی از نام دامنه آنها (مانند google.com) را انتخاب کنیم ، و سپس تمام ایمیل های کارمندان خود را در بخش های مختلف شرکت جمع آوری کنیم.

تنها اشکالی که در این ابزار وجود دارد این است که این نمایش داده ها علیه پایگاه داده Jigsaw واقع در jigsaw.com راه اندازی شده است ، بنابراین ، ما کاملاً به اطلاعاتی که آنها به ما اجازه می دهند در پایگاه داده خود بپردازیم ، دسترسی داریم . برای مثال شما می توانید اطلاعات مربوط به شرکت های بزرگ را پیدا کنید ، اما اگر در حال جستجوی یک استارت آپ نه چندان مشهور هستید ، ممکن است آن را پیدا نکنید.

ابزار SpiderFoot

اگر می خواهید سیستم عامل OSINT را خودکار کنید و نتایج بهتری برای شناسایی تهدید و نظارت بر محیط داشته باشید ، SpiderFoot یکی از بهترین ابزارهای شناسایی در این خصوص است.

این ابزار به شما کمک می کند تا به بیش از 100 منبع داده عمومی برای جمع آوری اطلاعات در مورد نام های عمومی ، نام دامنه ، آدرس های ایمیل و آدرس های IP دسترسی داشته باشید.

استفاده از Sipiderfoot بسیار آسان است ، فقط هدف را مشخص کرده و انتخاب کنید که چه ماژول هایی را می خواهید اجرا کنید تا Spiderfoot کار خود را برای جمع آوری داده از ماژول ها آغاز کند.

ابزار Creepy

Creepy یکی دیگر از ابزار OSINT برای متخصصان امنیت است. این نرم افزار با جستجوی سیستم عامل های شبکه های اجتماعی مانند توییتر ، فلیکر ، فیس بوک و … امکان دریافت اطلاعات جغرافیایی کامل از افراد را فراهم می کند.

اگر کسی تصویری را در هر یک از این شبکه های اجتماعی بارگذاری کند که ویژگی جغرافیایی آن فعال شده باشد ، می توانید توسط این ابزار به موقعیت جغرافیایی این فرد دسترسی داشته باشید.

شما می توانید جست و جو را بر اساس مکانهای دقیق یا حتی براساس تاریخ ، فیلتر کنید. پس از آن می توانید نتایج را با فرمت CSV یا KML ذخیره کنید.

ابزار Nmap

Nmap یکی از محبوب ترین و پرکاربردترین ابزارهای جمع آوری اطلاعات است ، نام آن خلاصه عبارت “Network Mapper” است. این ابزار رایگان و متن باز برای اکتشاف شبکه در میزبان محلی و از راه دور مورد استفاده قرار می گیرد.

Nmap نیز این قابلیت را دارد تا میزبان های داخل هر شبکه ای را که پورت های خاصی از آن باز هستند را شناسایی کند ، یا می تواند پاسخی را به بسته های ICMP و TCP ارسال کند. همچنین انمپ میتواند نوع دستگاه ، آدرس های مک و حتی نام های DNS موجود در شبکه را شناسایی کند.

Nmap می تواند هر درگاهی را که در شبکه هدف باز شده است ، تشخیص دهد و به شما امکان دهد که سرویس های در حال اجرا روی آن را مشاهده کنید. یا میتواند مشخصات کامل سیستم عامل و مشخصات سخت افزاری مربوط به هر هاست را پیدا کند.

ابزار WebShag

WebShag یک ابزار حسابرسی عالی سرور است که برای اسکن پروتکل های HTTP و HTTPS استفاده می شود و می تواند در تحقیقات امنیتی فناوری اطلاعات و آزمایش نفوذ به شما بسیار کمک کند.

ویژگی های اصلی این ابزار شامل موارد زیر است:

- اسکن پورت

- اسکن URL

- File fuzzing

- Website crawling

به منظور جلوگیری از مسدود شدن توسط سیستم های امنیتی سرور از راه دور ، با راه اندازی درخواست های تصادفی از طریق سرور پروکسی HTTP از مسدود شدن جلوگیری می کند. بنابراین می توانید بدون ممنوعیت اسکن سرور را ادامه دهید.

ابزار OpenVAS

این ابزار یک اسکنر آسیب پذیری منبع باز است که پس از تغییر معروف Nessus از منبع باز به منبع خصوصی ساخته شده است. سپس توسعه دهندگان اصلی اسکنر آسیب پذیری Nessus تصمیم گرفتند که OpenVAS را ایجاد کنند. OpenVAS می تواند تمام تست های آسیب پذیری شبکه را بر روی دستگاه هدف اجرا می کند.

از طرف دیگر ، یکی دیگر از مؤلفه های اصلی این ابزار به نام OpenVAS Manager است که گفته می شود راه حل مدیریت آسیب پذیری است که به شما امکان می دهد داده های اسکن شده را در یک پایگاه داده SQLite ذخیره کنید ، بنابراین می توانید نتایج اسکن را به روش آسان جستجو کنید.

ابزار Fierce

Fierce یک ابزار بازسازی IP و DNS است که به زبان PERL نوشته شده است و به دلیل کمک به متخصصان امنیت برای یافتن IP هدف های مرتبط با نام دامنه معروف است. در اصل توسط RSnake نوشته شده است. این ابزار بیشتر برای هدف قرار دادن شبکه های شرکت های محلی و از راه دور استفاده می شود.

هنگامی که شبکه هدف خود را تعریف کردید ، چندین اسکن در برابر دامنه های انتخاب شده راه اندازی می کند و سپس سعی خواهد کرد شبکه های پیکربندی شده نادرست و نقاط آسیب پذیر را پیدا کند که بعدا می توانند داده های خصوصی و با ارزش را فاش کنند.

ابزار Unicornscan

Unicornscan یکی دیگر از ابزارهای جمع آوری اطلاعات برای محققان امنیتی است. همچنین دارای یک موتور جستجوی داخلی است که هدف از آن کارآمدتر ، انعطاف پذیر تر و مقیاس پذیر تر کردن اسکن در زمان است.

ویژگی های اصلی این ابزار شامل موارد زیر است:

- اسکن کامل TCP / IP دستگاه و یا شبکه.

- تشخیص بنر TCP ناهمزمان.

- اسکن پروتکل

- شناسایی سیستم عامل A/P

- شناسایی مؤلفه ها

- پشتیبانی از خروجی ارتباطی SQL

ابزار Foca

ابزاری است که توسط ElevenPaths نوشته شده است و می تواند برای اسکن ، تجزیه و تحلیل ، استخراج و طبقه بندی اطلاعات از سرورهای از راه دور وب و اطلاعات پنهان آنها استفاده شود.

Foca توانایی تجزیه و تحلیل و جمع آوری داده های ارزشمند از مجموعه MS Office ، OpenOffice ، PDF و همچنین فایلهای Adobe InDesign و SVG و GIF را دارد. این ابزار امنیتی همچنین به طور فعال با موتورهای جستجوی Google ، Bing و DuckDuckGo کار می کند تا داده های اضافی را از آن پرونده ها جمع آوری کند. پس از تهیه لیست کامل پرونده ، اقدام به استخراج اطلاعات و تلاش برای شناسایی داده های با ارزش تر از پرونده ها می کند.

همانطور که می بینید، ابزارهای جمع آوری اطلاعات زیادی در سطح نت وجود دارد که ما در این پست فقط به 20 مورد از محبوب ترین آنها اشاره کردیم.